Tengan cuidado a la hora de hacer pedidos por teléfono y pagar con tarjeta de crédito, preste mucha atención: los ladrones han encontrado una nueva modalidad de estafa por ‘delivery’ o a domicilio y funciona de la siguiente manera: al momento de realizar el pago le dirán que no funciona el POS (Punto de venta) y tendrán que pasar la tarjeta en otro ahí es cuando sacan el aparato que sale en la foto denominado “credit card skimmer” este puede clonar la banda magnética para que quede grabada toda la información de la tarjeta.

Tengan cuidado a la hora de hacer pedidos por teléfono y pagar con tarjeta de crédito, preste mucha atención: los ladrones han encontrado una nueva modalidad de estafa por ‘delivery’ o a domicilio y funciona de la siguiente manera: al momento de realizar el pago le dirán que no funciona el POS (Punto de venta) y tendrán que pasar la tarjeta en otro ahí es cuando sacan el aparato que sale en la foto denominado “credit card skimmer” este puede clonar la banda magnética para que quede grabada toda la información de la tarjeta.

Continuar leyendo “Cuidado con los “deliverys” los nuevos clonadores de tarjetas de créditos”

Que fácil es conseguir contraseñas en la calle preguntándole a la gente

Con un poco de ingeniería social en el programa de Jimmy Kimmel salieron a las calles a preguntar cual es tu contraseña, por la sencilla razón de porque sí? El resultado fue sencillamente sorprendente todo el mundo respondió sorpresivamente y si no respondía se le hacían preguntas relativas a la clave de acceso, lo cual al final terminaban respondiendo.

Podrías darnos tu contraseña? Es para un estudio de ciberseguridad?

Es el nombre de mi perro y el año en que me gradué

– Ajá. ¿Y cómo se llama tu perro?

– Jameson

– Y tú estudiaste en…

– Pensilvania

– ¿Y en qué año te graduaste?

– En el 2009

Naturalmente para que el hackeo de ingeniería social funcione necesitaras su correo o el usuario de la persona que esta siendo entrevistada, algo no muy difícil si al final terminas pidiéndole una tarjeta de presentación.

Tengan en cuenta de no dar sus contraseñas aún se les presente alguien con una cámara para un programa de televisión!

Guía para la elaboración del reporte de auditoría de sistemas

ISACA publica esta guía con el propósito de ayudar a las empresas en la preparación de un informe de auditoría comprensible, respaldado por evidencia, y que cumpla con los requisitos y estándares de aseguramiento y auditoría.

ISACA publica esta guía con el propósito de ayudar a las empresas en la preparación de un informe de auditoría comprensible, respaldado por evidencia, y que cumpla con los requisitos y estándares de aseguramiento y auditoría.

La guía también ayuda a asegurar que el resumen de los resultados del trabajo de auditoría en sistemas de información se presente de manera clara, concisa y completa.

Mas info: isaca.org

Las pericias informáticas, cómo se hacen y qué se busca

El caso del asesinato aún sin resolver del fiscal argentino Alberto Nisman continúa y ahora se avanza en la realización de pericias informáticas. En el video explica como funciona la parte de informática forense en el caso luego del asesinato, y lo que se hace con la computadora, el celular y demás elementos de una persona fallecida.

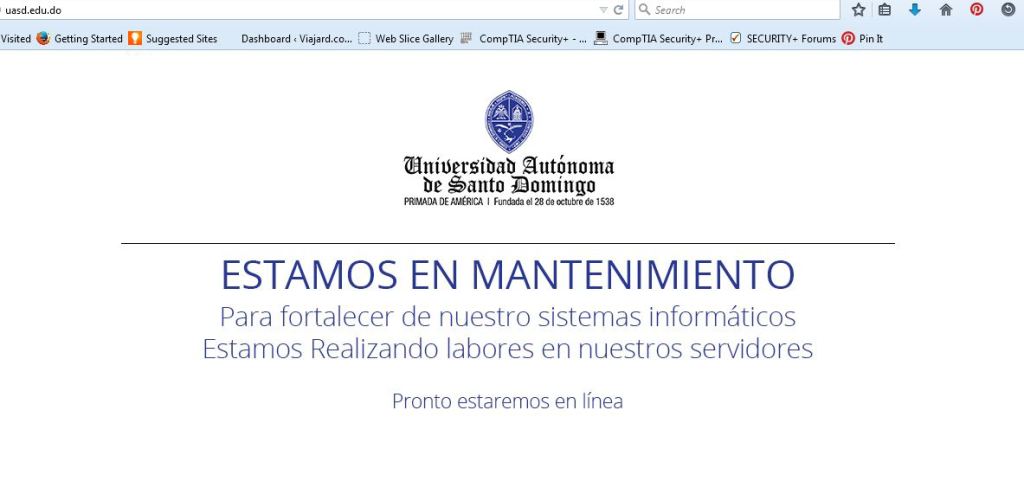

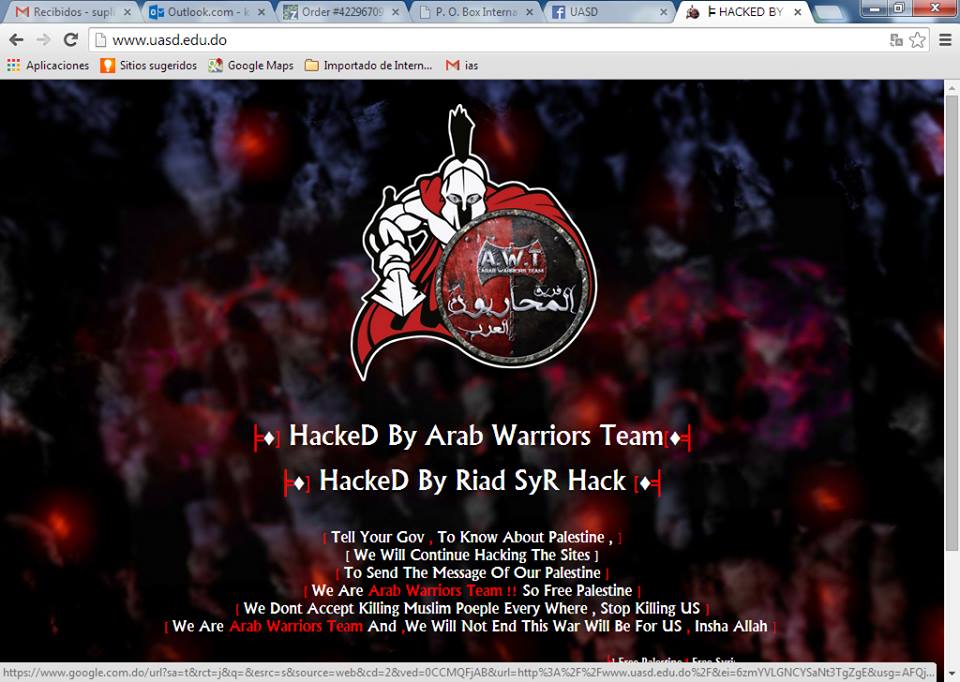

Página de la UASD hackeada

La página del portal universitario UASD (Universidad Autónoma de Santo Domingo) uasd.edu.do fue hackeada el mediodía de hoy, también ataco a los diferentes subdominios:

La página del portal universitario UASD (Universidad Autónoma de Santo Domingo) uasd.edu.do fue hackeada el mediodía de hoy, también ataco a los diferentes subdominios:

- http://transparencia.uasd.edu.do/

- http://site.uasd.edu.do/

- http://apps.uasd.edu.do/

- http://sismologico.uasd.edu.do/

- http://eluniversitario.uasd.edu.do/

La respuesta ante el ataque fue de inmediata por la entidad logrando cambiar el index.php del portal que estaba ssiendo direccionanda a otra página, este tipo de ataque es conocido como DNS Spoofing:

Alerta de Scam! Falsa Oferta de Trabajo!

Recientemente ha estado apareciendo en República Dominicana una oferta de trabajo en LinkedIn, ofreciendo diferentes vacantes para aplicar inmediatamente ofreciendo un correo para enviar el currículum vítae al enviar el correo a la dirección captjefferystone@gmail.com, recibirás automáticamente una respuesta con la oferta de trabajo el horario y el salario, todo sin proveer un nombre ni un teléfono solamente una cuenta de Skype (no la agregues).

Como consejo para no caer en estos ganchos:

- Asegurate de recibir un correo proveniente de la compañía, ninguna compañía real utiliza un correo electrónico gratuito como gmail.com por ejemplo

- Si la empresa no cuenta con un sitio web o el sitio web no funciona, es una estafa!

- Nunca respondas a estos correos

- Busca siempre una frase del correo en internet.

Indagando en Google me percaté de esta página que hace una recopilación de los fraudes (scam) provenientes de Reino Unido, este es uno de ellos, pueden leer con mas detalles en el siguiente enlace: Job Cruise Line Fraud.

Y recuerda siempre : Si algo suena demasiado bueno para ser verdad, es una estafa!

Alerta de Phishing! Banco BHD León

Luego de la fusión del Banco BHD León los atacantes han aprovechado el momento para enviar ataque de phising para obtener credenciales personales, tienen que tener en cuenta al recibir correos no solicitados como este a continuación:

Como pueden ver el correo lleva a una página falsa donde pedirá que entre su clave de acceso.

Libro sobre Footprinting

He encontrado este libro sobre la técnica de footprinting, esto no es mas que la búsqueda de toda la información pública, bien porque haya sido publicada a propósito o bien porque haya sido publicada por desconocimiento (abierta, y por tanto no estaremos incurriendo en ningún delito, además la entidad ni debería detectarlo) que pueda haber sobre el sistema que se va a auditar, es decir, buscaremos todas las huellas posibles, desde direcciones IP, servidores internos, cuentas de correo de los usuarios, nombres de máquinas, información del registrador del dominio, tipos de servidores, ficheros con cuentas y/o credenciales de usuarios, impresoras, cámaras IP, metadatos, etc.

He encontrado este libro sobre la técnica de footprinting, esto no es mas que la búsqueda de toda la información pública, bien porque haya sido publicada a propósito o bien porque haya sido publicada por desconocimiento (abierta, y por tanto no estaremos incurriendo en ningún delito, además la entidad ni debería detectarlo) que pueda haber sobre el sistema que se va a auditar, es decir, buscaremos todas las huellas posibles, desde direcciones IP, servidores internos, cuentas de correo de los usuarios, nombres de máquinas, información del registrador del dominio, tipos de servidores, ficheros con cuentas y/o credenciales de usuarios, impresoras, cámaras IP, metadatos, etc.

Una herramienta fundamental son las búsquedas online, utilizando Google u otro buscador. Es importante conocer en profundidad las características avanzadas de búsqueda (site:,intitle:, allinurl:, etc.)

Su autor es Juan Antonio Calles García y Pablo González Pérez de FluProject.com.Lo pueden descargar gratuitamente en la siguiente dirección.

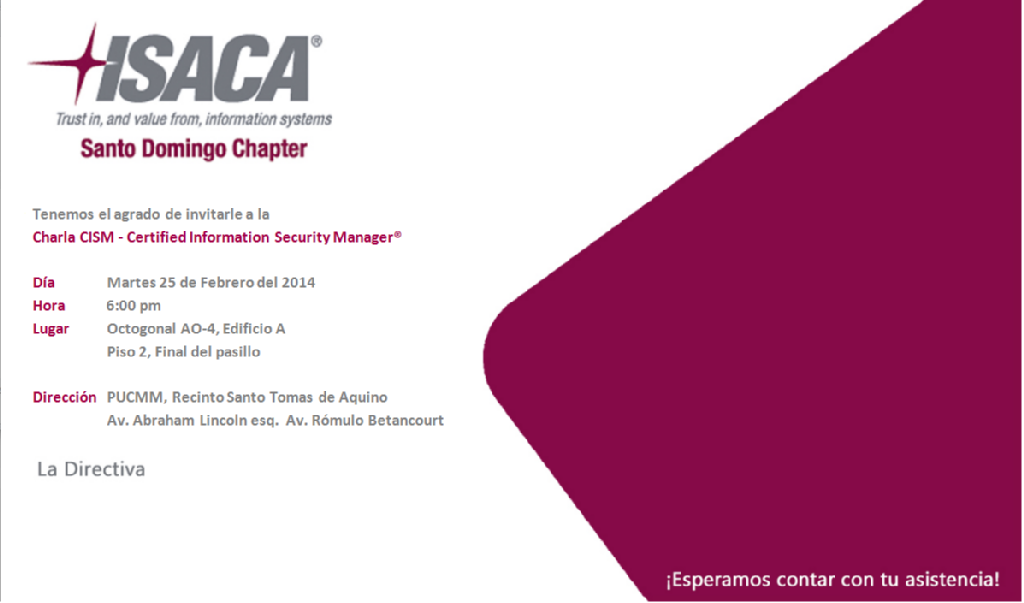

Charla sobre Seguridad de TI y la Certificación CISM de ISACA

El ISACA Santo Domingo Chapter impartirá, gratis, una Charla sobre Seguridad de TI y la Certificación CISM (Certified Information Security Manager) de ISACA.

El ISACA Santo Domingo Chapter impartirá, gratis, una Charla sobre Seguridad de TI y la Certificación CISM (Certified Information Security Manager) de ISACA.

La Charla será el martes 25 de febrero del 2014 a las 6:00 pm. En el Octogonal AO-4, Edificio A, Piso 2 (al final de pasillo). Universidad PUCMM, resinto Santo Tomás de Aquino (Av. Abraham Liconln, esq. Av. Rómulo Betancourt, Santo Domingo. Pueden utilizarse cualesquieras de los parqueos con que cuenta la PUCMM.

Asiste e infórmate/refrescas aspectos relacionados a Seguridad de TI y todo lo referente a CISM de ISACA.

Mas info: ISACA Santo Domingo Chapter

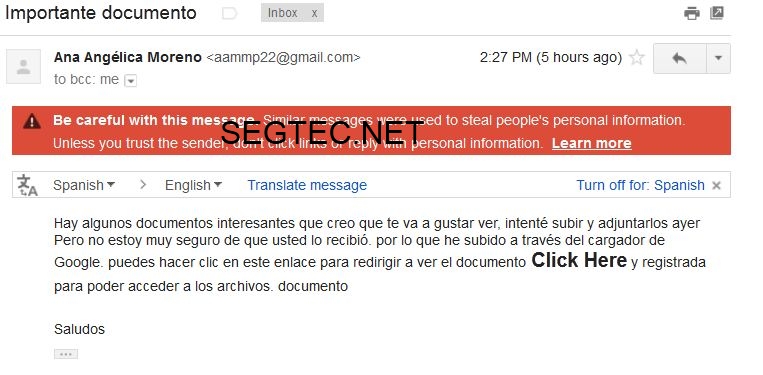

Cuidado al recibir el mail: Importante Documento

Recientemente ha estado rondando un mail con el título: Importante Documento tenga cuidado con este mensaje. Este tipo de correos están siendo utilizados para robar información personal de las personas, utilizando el ataque phishing.

Recientemente ha estado rondando un mail con el título: Importante Documento tenga cuidado con este mensaje. Este tipo de correos están siendo utilizados para robar información personal de las personas, utilizando el ataque phishing.

Veamos a profundidad lo que hace el correo: Continuar leyendo “Cuidado al recibir el mail: Importante Documento”